命令执行

Web29

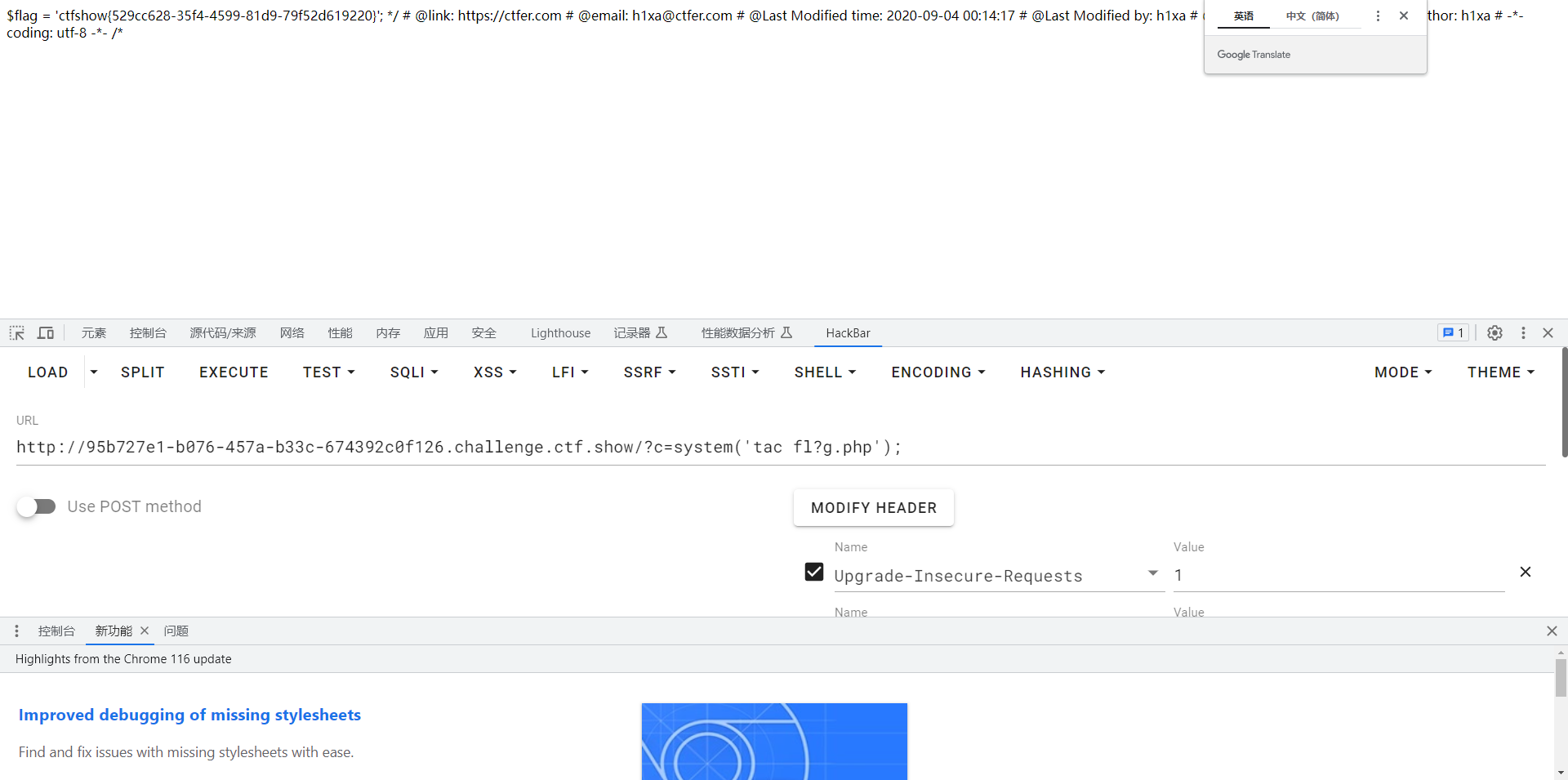

最简单的命令执行,没什么好说的

最简单的命令执行,没什么好说的

Web30

过滤了/flag|system|php 把system换成passthru,然后其他的用通配符绕过即可

Web31

过滤:/flag|system|php|cat|sort|shell|.| |'/i 这里过滤了一个空格比前面的难搞,空格的过滤用%09或者$IFS或者进env查看替换都可

Web32

过滤了; ( 这里我们就不能用上面的操作了 payload:?c=include%0a$_GET[1]?>&1=php://filter/convert.base64-encode/resource=flag.php 这里先使用include加换行符,也就是%0a逃逸出了1这个参数,然后由于这里无法直接将包含的文件内容显示出来,所以就要用到一个特殊的伪协议,这个伪协议会输出文件内容的base-64编码,于是我们将其解码后就能看到文件内本身的内容,得到flag

Web33,34

同上